必答题[1]. 计算机是一种通用的信息处理工具,下面是关于计算机信息处理能力的叙述:①它不但能处理数值数据[1][1][1],而且还能处理像和声音等非数值数据②它不仅能对数据进行计算,而且还能进行分和推理③它具有极大的信息存储能力④它能方便而迅速地与其它计算机交换信息上面这些叙述________是正确的。C[A]仅①、②和④[B]仅①、③和④[C]①、②、③和④[D]仅②、③、④[2]. 现代信息技术的主要特征是:以___________为基础、以计算机及其软件为核心、采用电子技术(包括激光技术)进行信息的收集、传递、加工、存储、显示与控制。A[A]数字技术[B]模拟技术[C]光子技术[D]量子技术[3]. 目前最广泛采用的局域网[2][2][2]技术是________。A[A]以太网[3][3][3][B]令牌环[4][4][4][C]ATM网[D]FDDI[4]. 使用光波传输信息,属于无线通信技术。F[5]. 一个问题的决往往可以有多种不同的算法。T[6]. 下列有关操作系统作用的叙述中,正确的是________。A[A]有效地管理计算机系统的资源是操作系统的主要任务之一[B]操作系统只能管理计算机系统中的软件资源,不能管理硬件资源[C]操作系统运行时总是全部驻留在主存储器[5][5][5]内的[D]在计算机上开发和运行应用程序与操作系统无关[7]. CPU中的控制器用于对数据进行各种算术运算和逻辑运算。F[8]. 购置PC机时,销售商所讲的CPU主频就是CPU的总线频率。F[9]. 下是某台PC机主板的示意,其中(1)、(2)和(3)分别是________。C(1) 一-|||-(3) square square square -|||-n n-|||-(2)←-|||-U-|||-纸硬意 连接9/9-|||-电源-|||-选接器[A]I/O 接口、AGP插槽和SATA接口[B]SATA接口、CPU插槽和AGP接口[C]I/O 接口、CPU插槽和内存插槽[D]I/O 接口、SATA接口和AGP插槽[10]. 下列关于3G上网的叙述中,错误的是_______________。D[A]我国3G上网有三种技术标准,各自使用专门的上网卡,相互并不兼容[B]3G上网属于无线宽带接入方式[C]目前3G上网较GPRS及WLAN都快[D]3G上网的覆盖范围较WLAN大得多[11]. 下面关于我国第3代个人移动通信的叙述中,错误的是________。C[A]我国的3G移动通信有3种不同的技术标准[B]中国移动采用的是我国自主研发的TD-SCDMA(时分-同步码分多址接入)技术[C]3种不同的技术标准互相兼容,手机可以交叉入网,互相通用[D]3种不同技术标准的网络是互通的,可以相互通信[12]. 下是电子邮件收发示意,中标识为B的协议常用的是________协议。POP3(1) 一-|||-(3) square square square -|||-n n-|||-(2)←-|||-U-|||-纸硬意 连接9/9-|||-电源-|||-选接器[13]. 显示器屏幕的尺寸如17寸、19寸、22寸等,指的是显示器屏幕(水平、垂直、对角线)________方向的长度。对角线[14]. 系统软件是为应用软件的开发和运行提供服务的,它们不是专为某个具体的应用而设计的。T[15]. 1KB的内存空间中能存储GB2312汉字的个数最多为________。C[A]128[B]256[C]512[D]1024[16]. 计算机的功能不断增强,应用不断扩展,计算机系统也变得越来越复杂。一个完整的计算机系统由________两大部分组成。B[A]硬件系统和操作系统[B]硬件系统和软件系统[C]中央处理器和系统软件[D]主机和外部设备[17]. 集成电路按用途可以分为通用型与专用型,存储器芯片属于专用集成电路。F[18]. 下面有关超文本的叙述中,错误的是____________。C[A]超文本采用网状结构来组织信息,文本中的各个部分按照其内容的逻辑关系互相链接[B]WWW网页就是典型的超文本结构[C]超文本结构的文档其文件类型一定是html或htm[D]微软的Word和PowerPoint软件也能制作超文本文档[19]. 扫描仪的主要性能指标包括:________、色彩位数、扫描幅面、与主机的接口等。分辨率[20]. 小写字母"a"的ASCII码其等值的十进制数是97,"e"的ASCII码等值的十进制数是________。101[21]. 下列十进制整数中,能用二进制8位无符号整数正确表示的是________。B[A]257[B]201[C]312[D]296[22]. 以下IP地址中只有________可用作某台主机的IP地址。B[A]62.26.1.256[B]202.119.24.5[C]78.0.0.0[D]223.268.129.1[23]. 下列关于操作系统处理器管理的说法中,错误的是________。D[A]处理器管理的主要目的是提高CPU的使用效率[B]多任务处理是将CPU时间划分成时间片,轮流为多个任务服务[C]并行处理系统可以让多个CPU同时工作,提高计算机系统的性能[D]多任务处理要求计算机使用多核CPU[24]. 移动存储器有多种,目前已经不常使用的是______________。D[A]U盘[B]存储卡[C]移动硬盘[D]磁带[25]. 下列关于打印机的说法,错误的是________。A[A]针式打印机只能打印汉字和ASCII字符,不能打印像[B]喷墨打印机是使墨水喷射到纸上形成像或字符的[C]激光打印机是利用激光成像、静电吸附碳粉原理工作的[D]针式打印机是击打式打印机,喷墨打印机和激光打印机是非击打式打印机[26]. 以太网中的计算机相互通信时,通常使用________地址来指出收、发双方是哪两台计算机。MAC[27]. 二进制数01与01分别进行算术加和逻辑加运算,其结果用二进制形式分别表示为________。C[A]01、10[B]01、01[C]10、01[D]10、10[28]. USB(2.0)接口传输方式为串行、双向,传输速率最高可达60______/s。Mb[29]. 数字像的获取步骤大体分为四步:扫描、分色、取样、量化,其中量化的本质是对每个取样点的分量值进行________转换,即把模拟量使用数字量表示。A/D[30]. 下列选项中,_______不包含在BIOS中。B[A]加电自检程序[B]扫描仪、打印机等设备的驱动程序[C]CMOS设置程序[D]系统主引导记录的装入程序[31]. 确保网络信息安全的目的是为了保证________。C[A]计算机能持续运行[B]网络能高速数据传输[C]信息不被泄露、篡改和破坏[D]计算机使用人员的人身安全[32]. 存储在磁盘中的MP3音乐、JPEG片等都是计算机软件。T[33]. 多数网页是一种采用HTML语言描述的超文本文档,其文件扩展名是____________。.html[34]. 大多数DVD光盘驱动器比CD-ROM驱动器读取数据的速度________。快[35]. 在利用计算机生成形的过程中,描述景物形状结构的过程称为"绘制",也叫像合成。T[36]. 接入无线局域网的计算机与接入点(AP)之间的距离一般在几米~几十米之间,距离越大,信号越弱。T[37]. 计算机存储器分为内存储器和外存储器,它们中存取速度快而容量相对较小的是________。内存储器[38]. 下列关于"木马"病毒的叙述中,错误的是____________。A[A]一台PC机只可能感染一种“木马”病毒[B]“木马”运行时,比较隐蔽,一般不会在任务栏上显示出来[C]“木马”运行时,会占用系统的CPU、内存等资源[D]"木马"运行时,可以截获键盘输入,从而盗取用户的口令、帐号等私密信息[39]. 在C语言中,"if ... else ..."语句属于高级程序设计语言中的________成分。C[A]数据[B]运算[C]控制[D]传输[40]. 为了开展各种网络应用,连网的计算机必须安装运行网络应用程序。下面不属于网络应用程序的是_______。C[A]Internet Explorer[B]Outlook Express[C]WinRAR[D]QQ[41]. 键盘与主机的接口有多种形式,如AT接口或PS/2接口,现在的产品许多都采用USB接口。T[42]. 在分组交换网中进行数据包传输时,每一台分组交换机需配置一张转发表,其中存放着________信息。A[A]路由[B]数据[C]地址[D]域名[43]. 防火墙的基本工作原理是对流经它的IP数据报进行扫描,检查其IP地址和端口号,确保进入子网和流出子网的信息的合法性。T[44]. 下面有关计算机输入输出操作的叙述中,错误的是________。C[A]计算机输入/输出操作比CPU的速度慢得多[B]两个或多个输入输出设备可以同时进行工作[C]在进行输入/输出操作时,CPU必须停下来等候I/O操作的完成[D]每个(类)I/O设备都有各自专用的控制器[45]. 计算机网络中必须包含若干计算机和一些通信线路(设备),以及相关的网络软件和它们必须共同遵循的一组通信__________。协议选答题[1]. 以下列出了计算机信息系统抽象结构层次,在系统中可实现分类查询的表单和展示查询结果的表格窗口________。C[A]属于业务逻辑层[B]属于资源管理层[C]属于应用表现层[D]不在以上所列层次中[2]. 可视电话的终端设备功能较多,它集摄像、显示、声音与像的编/码等功能于一体。T[3]. 在关系数据库中,关系模式“主键”不允许由该模式中的所有属性组成。T[4]. 数字声音获取时,用16位二进制编码表示声音与使用8位二进制编码表示声音的效果不同,前者比后者________。B[A]噪音小,保真度低,音质差[B]噪音小,保真度高,音质好[C]噪音大,保真度高,音质好[D]噪音大,保真度低,音质差[5]. CD唱片上的音乐是一种全频带高保真立体声数字音乐,它的声道数目一般是_________个。2[6]. 在C/S模式的网络数据库体系结构中,应用程序都放在________上。D[A]Web浏览器[B]数据库服务器[C]Web服务器[D]客户机[7]. SQL语言的SELECT语句中,说明连接操作的子句是________。B[A]SELECT[B]FROM[C]WHERE[D]GROUP BY[8]. DBMS提供多种功能,可使多个应用程序和用户用不同的方法在同一时刻或不同时刻建立,修改和查询数据库( )

必答题

[1]. 计算机是一种通用的信息处理工具,下面是关于计算机信息处理能力的叙述:

①它不但能处理数值数据[1][1][1],而且还能处理像和声音等非数值数据

②它不仅能对数据进行计算,而且还能进行分和推理

③它具有极大的信息存储能力

④它能方便而迅速地与其它计算机交换信息

上面这些叙述________是正确的。C

[A]仅①、②和④

[B]仅①、③和④

[C]①、②、③和④

[D]仅②、③、④

[2]. 现代信息技术的主要特征是:以___________为基础、以计算机及其软件为核心、采用电子技术(包括激光技术)进行信息的收集、传递、加工、存储、显示与控制。A

[A]数字技术

[B]模拟技术

[C]光子技术

[D]量子技术

[3]. 目前最广泛采用的局域网[2][2][2]技术是________。A

[A]以太网[3][3][3]

[B]令牌环[4][4][4]

[C]ATM网

[D]FDDI

[4]. 使用光波传输信息,属于无线通信技术。F

[5]. 一个问题的决往往可以有多种不同的算法。T

[6]. 下列有关操作系统作用的叙述中,正确的是________。A

[A]有效地管理计算机系统的资源是操作系统的主要任务之一

[B]操作系统只能管理计算机系统中的软件资源,不能管理硬件资源

[C]操作系统运行时总是全部驻留在主存储器[5][5][5]内的

[D]在计算机上开发和运行应用程序与操作系统无关

[7]. CPU中的控制器用于对数据进行各种算术运算和逻辑运算。F

[8]. 购置PC机时,销售商所讲的CPU主频就是CPU的总线频率。F

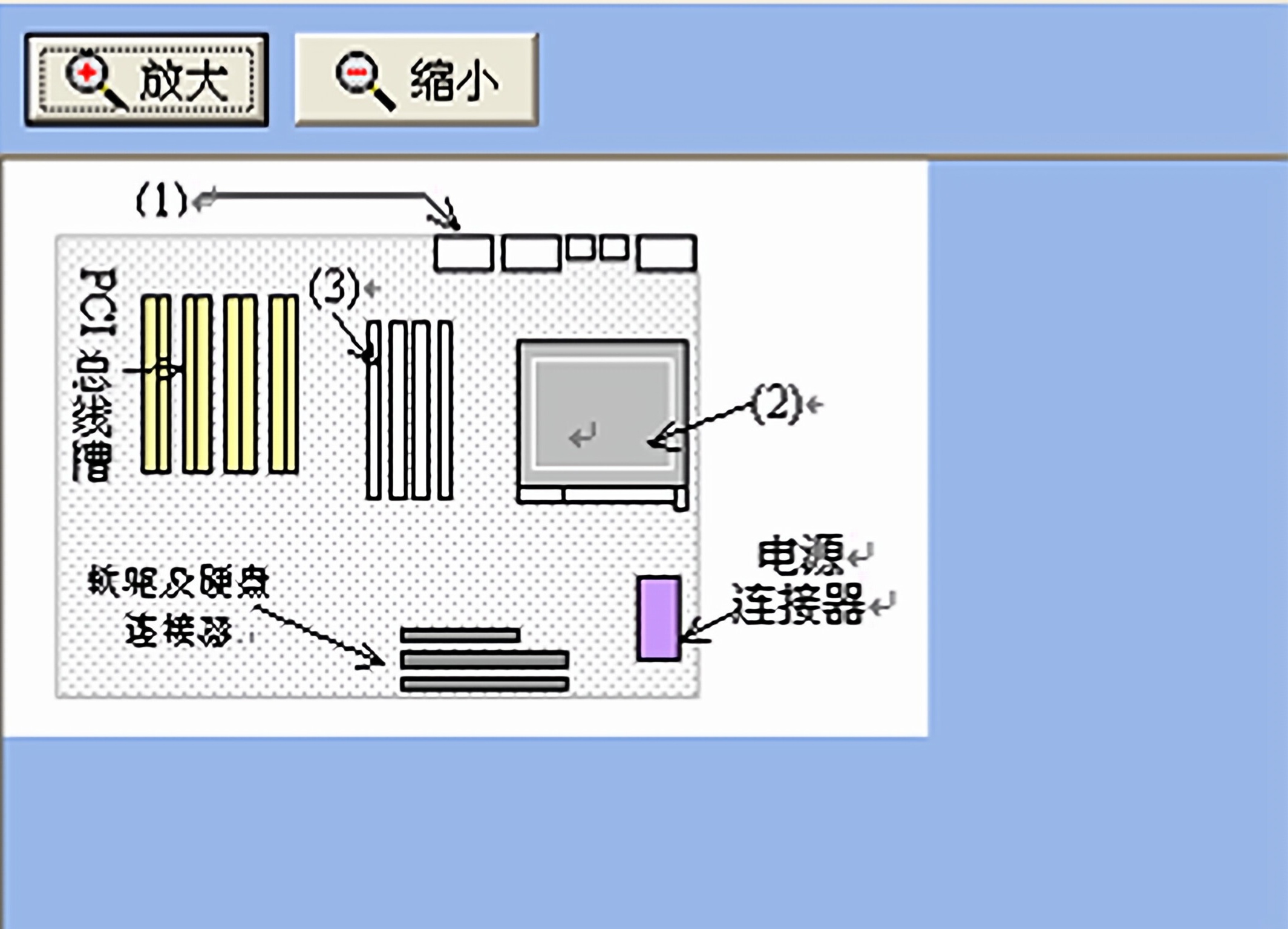

[9]. 下是某台PC机主板的示意,其中(1)、(2)和(3)分别是________。C

[A]I/O 接口、AGP插槽和SATA接口

[B]SATA接口、CPU插槽和AGP接口

[C]I/O 接口、CPU插槽和内存插槽

[D]I/O 接口、SATA接口和AGP插槽

[10]. 下列关于3G上网的叙述中,错误的是_______________。D

[A]我国3G上网有三种技术标准,各自使用专门的上网卡,相互并不兼容

[B]3G上网属于无线宽带接入方式

[C]目前3G上网较GPRS及WLAN都快

[D]3G上网的覆盖范围较WLAN大得多

[11]. 下面关于我国第3代个人移动通信的叙述中,错误的是________。C

[A]我国的3G移动通信有3种不同的技术标准

[B]中国移动采用的是我国自主研发的TD-SCDMA(时分-同步码分多址接入)技术

[C]3种不同的技术标准互相兼容,手机可以交叉入网,互相通用

[D]3种不同技术标准的网络是互通的,可以相互通信

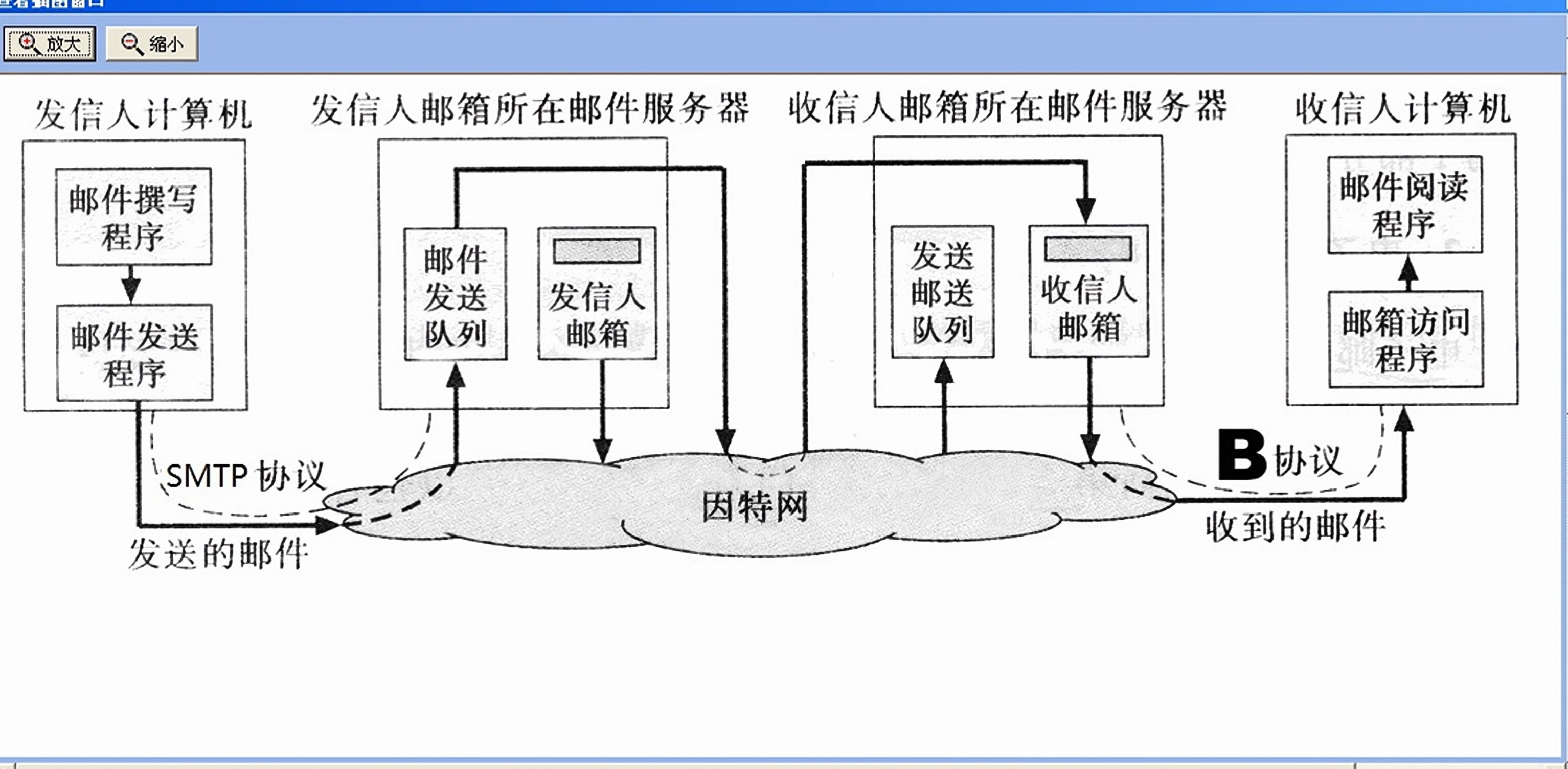

[12]. 下是电子邮件收发示意,中标识为B的协议常用的是________协议。POP3

[13]. 显示器屏幕的尺寸如17寸、19寸、22寸等,指的是显示器屏幕(水平、垂直、对角线)________方向的长度。对角线

[14]. 系统软件是为应用软件的开发和运行提供服务的,它们不是专为某个具体的应用而设计的。T

[15]. 1KB的内存空间中能存储GB2312汉字的个数最多为________。C

[A]128

[B]256

[C]512

[D]1024

[16]. 计算机的功能不断增强,应用不断扩展,计算机系统也变得越来越复杂。一个完整的计算机系统由________两大部分组成。B

[A]硬件系统和操作系统

[B]硬件系统和软件系统

[C]中央处理器和系统软件

[D]主机和外部设备

[17]. 集成电路按用途可以分为通用型与专用型,存储器芯片属于专用集成电路。F

[18]. 下面有关超文本的叙述中,错误的是____________。C

[A]超文本采用网状结构来组织信息,文本中的各个部分按照其内容的逻辑关系互相链接

[B]WWW网页就是典型的超文本结构

[C]超文本结构的文档其文件类型一定是html或htm

[D]微软的Word和PowerPoint软件也能制作超文本文档

[19]. 扫描仪的主要性能指标包括:________、色彩位数、扫描幅面、与主机的接口等。分辨率

[20]. 小写字母"a"的ASCII码其等值的十进制数是97,"e"的ASCII码等值的十进制数是________。101

[21]. 下列十进制整数中,能用二进制8位无符号整数正确表示的是________。B

[A]257

[B]201

[C]312

[D]296

[22]. 以下IP地址中只有________可用作某台主机的IP地址。B

[A]62.26.1.256

[B]202.119.24.5

[C]78.0.0.0

[D]223.268.129.1

[23]. 下列关于操作系统处理器管理的说法中,错误的是________。D

[A]处理器管理的主要目的是提高CPU的使用效率

[B]多任务处理是将CPU时间划分成时间片,轮流为多个任务服务

[C]并行处理系统可以让多个CPU同时工作,提高计算机系统的性能

[D]多任务处理要求计算机使用多核CPU

[24]. 移动存储器有多种,目前已经不常使用的是______________。D

[A]U盘

[B]存储卡

[C]移动硬盘

[D]磁带

[25]. 下列关于打印机的说法,错误的是________。A

[A]针式打印机只能打印汉字和ASCII字符,不能打印像

[B]喷墨打印机是使墨水喷射到纸上形成像或字符的

[C]激光打印机是利用激光成像、静电吸附碳粉原理工作的

[D]针式打印机是击打式打印机,喷墨打印机和激光打印机是非击打式打印机

[26]. 以太网中的计算机相互通信时,通常使用________地址来指出收、发双方是哪两台计算机。MAC

[27]. 二进制数01与01分别进行算术加和逻辑加运算,其结果用二进制形式分别表示为________。C

[A]01、10

[B]01、01

[C]10、01

[D]10、10

[28]. USB(2.0)接口传输方式为串行、双向,传输速率最高可达60______/s。Mb

[29]. 数字像的获取步骤大体分为四步:扫描、分色、取样、量化,其中量化的本质是对每个取样点的分量值进行________转换,即把模拟量使用数字量表示。A/D

[30]. 下列选项中,_______不包含在BIOS中。B

[A]加电自检程序

[B]扫描仪、打印机等设备的驱动程序

[C]CMOS设置程序

[D]系统主引导记录的装入程序

[31]. 确保网络信息安全的目的是为了保证________。C

[A]计算机能持续运行

[B]网络能高速数据传输

[C]信息不被泄露、篡改和破坏

[D]计算机使用人员的人身安全

[32]. 存储在磁盘中的MP3音乐、JPEG片等都是计算机软件。T

[33]. 多数网页是一种采用HTML语言描述的超文本文档,其文件扩展名是____________。

.html

[34]. 大多数DVD光盘驱动器比CD-ROM驱动器读取数据的速度________。快

[35]. 在利用计算机生成形的过程中,描述景物形状结构的过程称为"绘制",也叫像合成。T

[36]. 接入无线局域网的计算机与接入点(AP)之间的距离一般在几米~几十米之间,距离越大,信号越弱。T

[37]. 计算机存储器分为内存储器和外存储器,它们中存取速度快而容量相对较小的是________。内存储器

[38]. 下列关于"木马"病毒的叙述中,错误的是____________。A

[A]一台PC机只可能感染一种“木马”病毒

[B]“木马”运行时,比较隐蔽,一般不会在任务栏上显示出来

[C]“木马”运行时,会占用系统的CPU、内存等资源

[D]"木马"运行时,可以截获键盘输入,从而盗取用户的口令、帐号等私密信息

[39]. 在C语言中,"if ... else ..."语句属于高级程序设计语言中的________成分。C

[A]数据

[B]运算

[C]控制

[D]传输

[40]. 为了开展各种网络应用,连网的计算机必须安装运行网络应用程序。下面不属于网络应用程序的是_______。C

[A]Internet Explorer

[B]Outlook Express

[C]WinRAR

[D]QQ

[41]. 键盘与主机的接口有多种形式,如AT接口或PS/2接口,现在的产品许多都采用USB接口。T

[42]. 在分组交换网中进行数据包传输时,每一台分组交换机需配置一张转发表,其中存放着________信息。A

[A]路由

[B]数据

[C]地址

[D]域名

[43]. 防火墙的基本工作原理是对流经它的IP数据报进行扫描,检查其IP地址和端口号,确保进入子网和流出子网的信息的合法性。T

[44]. 下面有关计算机输入输出操作的叙述中,错误的是________。C

[A]计算机输入/输出操作比CPU的速度慢得多

[B]两个或多个输入输出设备可以同时进行工作

[C]在进行输入/输出操作时,CPU必须停下来等候I/O操作的完成

[D]每个(类)I/O设备都有各自专用的控制器

[45]. 计算机网络中必须包含若干计算机和一些通信线路(设备),以及相关的网络软件和它们必须共同遵循的一组通信__________。协议

选答题

[1]. 以下列出了计算机信息系统抽象结构层次,在系统中可实现分类查询的表单和展示查询结果的表格窗口________。C

[A]属于业务逻辑层

[B]属于资源管理层

[C]属于应用表现层

[D]不在以上所列层次中

[2]. 可视电话的终端设备功能较多,它集摄像、显示、声音与像的编/码等功能于一体。T

[3]. 在关系数据库中,关系模式“主键”不允许由该模式中的所有属性组成。T

[4]. 数字声音获取时,用16位二进制编码表示声音与使用8位二进制编码表示声音的效果不同,前者比后者________。B

[A]噪音小,保真度低,音质差

[B]噪音小,保真度高,音质好

[C]噪音大,保真度高,音质好

[D]噪音大,保真度低,音质差

[5]. CD唱片上的音乐是一种全频带高保真立体声数字音乐,它的声道数目一般是_________个。2

[6]. 在C/S模式的网络数据库体系结构中,应用程序都放在________上。D

[A]Web浏览器

[B]数据库服务器

[C]Web服务器

[D]客户机

[7]. SQL语言的SELECT语句中,说明连接操作的子句是________。B

[A]SELECT

[B]FROM

[C]WHERE

[D]GROUP BY

[8]. DBMS提供多种功能,可使多个应用程序和用户用不同的方法在同一时刻或不同时刻建立,修改和查询数据库( )

题目解答

答案

正确