8典型应用集成[1]技术2.8.1Web Service技术常用技术:XML、SOAP、WSDL、UDDI特点:跨越防火墙、应用程序集成、B2B集成、软件重用;单击应用和局域网[2]的程序不适合。2.8.2J2EE架构:业界标准组成:________________________________________________________________________________________________常用技术:JNDI、Servlet、JSP、EJB、JCA、JDBC、JMS、JTA、JavaMail、RMI-IIOP(通信接口)EJB实现应用中的关键业务逻辑[3],封装业务,创建基于构建的企业级应用;2.8.3NET架构: 微软产品技术:CLR(统一运行环境)、ADO.NET、ASP.NET、基础类库[4](统一的可扩展的编程接口)2.8.4工作流[5]技术工作流是为实现某个业务目标,在多个参与者之间,利用计算机,按某种预定规则自动传递文档、信息或任务。工作流管理[6]系统是通过计算机技术的支持去定义、执行和管理工作流,协调WF执行过程中工作之间与群体之间的信息交互。2.9计算机网络[7]知识(7~8分)※必考2.9.1·网络技术标准与协议NETBIOS: 微软协议、缺乏路由和网络层寻址[8]、唯一地址是MAC(Medium Access Control数据链路[9]层介质访问控制[10])TCP/IP: 允许与INETERNET完全的链接,同时具备可扩展性考和可靠性需求,但牺牲了速度和效率UDP: 传输层[11]协议,无连接、不可靠,资源消耗小、处理速度快。如______________________________________________________________________________________________________________________________、ECC、______(加密用接受者公钥[12],解密用接受者私钥[13],速度慢,少量数据加密)HASH算法:SDH、SHA、MD5 、信息摘要算法________________________________________________________无线加密技术安全性:WPA2 >WEP、WPA;24.5访问控制[14]访问控制的两个重要过程:认证[15]过程(鉴别authentication)、授权管理(授权authorization)访问控制机制[16]分为两种:强制访问控制[17](MAC)、自主访问控制[18](DAC)基于角色的访问控制RBAC, 用户不能将访问权限授权给别的用户,这是RBAC与DAC的根本区别;MAC是基于多级安全[19]需求的,而RBAC不是。类别 特征-|||-1 自主访问控制(D C) 针对每个用户指明每个用户能够访问的资源,不在其中的不允许访问-|||-2 访问控制列表(A CL) 目标资源拥有访问权限列表,指明允许哪些用户可以访问-|||-3 强制访问控制(MAC) 访问者包含等级列表的许可,其中定义了可以访问哪些级别的目标-|||-4 基于角色的访问控制RBAC 先定义一些角色,然后分配相应的权限,按后给每个人分配一个或多个角色。计算机系统安全可信度:低→高 DCBA 四类7级 A1最高;C1具有自主访问控制,登陆验证身份;24.6用户标识与认证一个网络的PKI包括以下基本构件:数字证书、CA(认证中心)、数字签名、双证书体系PKI/CA的信任机构:层次信任机构、分布式信任机构、Web模型、以用户为中心的信任模型、交叉认证的信任关系CA的主要职责:数字证书管理、证书和证书库、密钥备份和恢复、密钥和证书的更新、证书历史档案、客户端软件、交叉认证CA的服务:认证、数据完整性服务、数据保密性服务、不可否认性服务、公证服务PMI即权限管理基础设施或授权管理基础设施。PMI授权技术的核心思想是以资源管理为核心,将对资源的访问控制权统一交由授权机构进行管理,既由资源的所有者来访问控制管理。PMI主要进行授权管理,PKI主要进行身份鉴别数字签名重要用于确保电子文档真实性并可进行身份验证;身份认证方法:基于令牌(一次性、不同时间口令不同)和Kerberos(第三方);24.7安全审计与入侵检测安全审计的内容:1.采用网络监控与入侵方法系统识别网络各种违规操作与攻击行为,即时响应并进行阻断;2。对信息内容和业务流程的审计,可以防止内部机密或敏感信息的非法泄漏和单位资产的流失安全审计系统建设:利用网络安全入侵监测预警系统实现网络与主机信息监测审计;对重要应用系统进行运行情况审计;基于网络旁路监控方式进行审计入侵检测系统IDS:______;基于主机和基于网络两种;挂接在必经线路上;?24.8网络安全安全协议:PPTP(链路层)、________________________________________________________________________________________25其他知识25.1标准25.2标准1、变更投资额超过批复10%,就要重新撰写可研报告;·系统有很多参与者时,用例是捕获系统需求最好选择。·有效团队建设直接结果就是建设成一个高效、运行良好的项目团队·RUP每个阶段主要任务:初始阶段的目标是为系统建立商业案例并确定项目的边界。细化阶段的目标是分析问题领域,建立健全的体系结构基础,编制项目计划,淘汰项目中最高风险的元素。构建阶段,所有剩余的构件和应用程序功能被开发并集成为产品,所有的功能被详细测试。交付阶段的重点是确保软件对最终用户是可用的。·费用绩效指数(CPI)计算方法为挣值(EV)与实际费用(AC)之比。即: CPI = EV/AC。也可定义为:已完工作预算费用(BCWP)/已完工作实际费用(ACWP),其实际意义与EV/AC一样。·应用系统常用保密技术:最小原则、防暴露、信息加密,物理保密;·识别风险方法包括德尔菲法、头脑风暴法、检查表法、SWOT 技术、检查表和图解技术等。(1)德尔菲技术。德尔菲技术是众多专家就某一专题达成一致意见的一种方法。项目风险管理专家以匿名方式参与此项活动。主持人用问卷征询有关重要项目风险的见解,问卷的答案交回并汇总后,随即在专家之中传阅,请他们进一步发表意见。此项过程进行若干轮之后,就不难得出关于主要项目风险的一致看法。德尔菲技术有助于减少数据中的偏倚,并防止任何个人对结果不适当地产生过大的影响。(2)头脑风暴法。头脑风暴法的目的是取得一份综合的风险清单。可以以风险类别作为基础框架,然后再对风险进行分门别类,并进一步对其定义加以明确。(3) SWOT 分析法。SWOT 分析法是一种环境分析方法。所谓的SWOT,是英文Strength (优势)、Weakness (劣势)、Opportunity(机遇)和Threat(挑战)的简写。(4)检查表。检查表( Checldist)足管理中用来记录和整理数据的常用工具。检查表中所列都是历史上类似项目曾发生过的风险,是项目风险管理经验的结晶,对项目管理人员具有开阔思路、启发联想、抛砖引玉的作用。一个成熟的项目公司或项目组织要掌握丰富的风险识别检查表工具。(5) 图解技术。 包括:①因果图。又被称作石川图或鱼骨图,用于识别风险的成因。②系统或过程流程图。显示系统的各要素之间如何相互联系以及因果传导机制。③影响图。显示因果影响。·PERT估算 最终估算结果=(悲观工期+乐观工期+4×最可能工期)/6·固定成本与可变成本类别 特征-|||-1 自主访问控制(D C) 针对每个用户指明每个用户能够访问的资源,不在其中的不允许访问-|||-2 访问控制列表(A CL) 目标资源拥有访问权限列表,指明允许哪些用户可以访问-|||-3 强制访问控制(MAC) 访问者包含等级列表的许可,其中定义了可以访问哪些级别的目标-|||-4 基于角色的访问控制RBAC 先定义一些角色,然后分配相应的权限,按后给每个人分配一个或多个角色。固定成本:工资及福利、折旧费、摊销费变动成本:外购原材料、外购燃料及动力、修理费、管理费用,财务费用,营业费用·信息加密只是安全措施,不能保证信息的完整性。类别 特征-|||-1 自主访问控制(D C) 针对每个用户指明每个用户能够访问的资源,不在其中的不允许访问-|||-2 访问控制列表(A CL) 目标资源拥有访问权限列表,指明允许哪些用户可以访问-|||-3 强制访问控制(MAC) 访问者包含等级列表的许可,其中定义了可以访问哪些级别的目标-|||-4 基于角色的访问控制RBAC 先定义一些角色,然后分配相应的权限,按后给每个人分配一个或多个角色。.

8典型应用集成[1]技术

2.8.1Web Service技术

常用技术:XML、SOAP、WSDL、UDDI

特点:跨越防火墙、应用程序集成、B2B集成、软件重用;单击应用和局域网[2]的程序不适合。

2.8.2J2EE架构:业界标准

组成:________________________________________________________________________________________________

常用技术:JNDI、Servlet、JSP、EJB、JCA、JDBC、JMS、JTA、JavaMail、RMI-IIOP(通信接口)

EJB实现应用中的关键业务逻辑[3],封装业务,创建基于构建的企业级应用;

2.8.3NET架构: 微软产品

技术:CLR(统一运行环境)、ADO.NET、ASP.NET、基础类库[4](统一的可扩展的编程接口)

2.8.4工作流[5]技术

工作流是为实现某个业务目标,在多个参与者之间,利用计算机,按某种预定规则自动传递文档、信息或任务。工作流管理[6]系统是通过计算机技术的支持去定义、执行和管理工作流,协调WF执行过程中工作之间与群体之间的信息交互。

2.9计算机网络[7]知识(7~8分)※必考

2.9.1·网络技术标准与协议

NETBIOS: 微软协议、缺乏路由和网络层寻址[8]、唯一地址是MAC(Medium Access Control数据链路[9]层介质访问控制[10])

TCP/IP: 允许与INETERNET完全的链接,同时具备可扩展性考和可靠性需求,但牺牲了速度和效率

UDP: 传输层[11]协议,无连接、不可靠,资源消耗小、处理速度快。如________

________

________________________

________

________

________________________________________________

________________

______、ECC、______(加密用接受者公钥[12],解密用接受者私钥[13],速度慢,少量数据加密)

HASH算法:SDH、SHA、MD5 、信息摘要算法________________________________________________________

无线加密技术安全性:WPA2 >WEP、WPA;

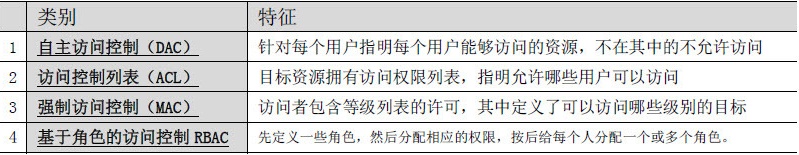

24.5访问控制[14]

访问控制的两个重要过程:认证[15]过程(鉴别authentication)、授权管理(授权authorization)

访问控制机制[16]分为两种:强制访问控制[17](MAC)、自主访问控制[18](DAC)

基于角色的访问控制RBAC, 用户不能将访问权限授权给别的用户,这是RBAC与DAC的根本区别;MAC是基于多级安全[19]需求的,而RBAC不是。

计算机系统安全可信度:低→高 DCBA 四类7级 A1最高;C1具有自主访问控制,登陆验证身份;

24.6用户标识与认证

一个网络的PKI包括以下基本构件:数字证书、CA(认证中心)、数字签名、双证书体系

PKI/CA的信任机构:层次信任机构、分布式信任机构、Web模型、以用户为中心的信任模型、交叉认证的信任关系

CA的主要职责:数字证书管理、证书和证书库、密钥备份和恢复、密钥和证书的更新、证书历史档案、客户端软件、交叉认证

CA的服务:认证、数据完整性服务、数据保密性服务、不可否认性服务、公证服务

PMI即权限管理基础设施或授权管理基础设施。PMI授权技术的核心思想是以资源管理为核心,将对资源的访问控制权统一交由授权机构进行管理,既由资源的所有者来访问控制管理。PMI主要进行授权管理,PKI主要进行身份鉴别

数字签名重要用于确保电子文档真实性并可进行身份验证;

身份认证方法:基于令牌(一次性、不同时间口令不同)和Kerberos(第三方);

24.7安全审计与入侵检测

安全审计的内容:1.采用网络监控与入侵方法系统识别网络各种违规操作与攻击行为,即时响应并进行阻断;2。对信息内容和业务流程的审计,可以防止内部机密或敏感信息的非法泄漏和单位资产的流失

安全审计系统建设:利用网络安全入侵监测预警系统实现网络与主机信息监测审计;对重要应用系统进行运行情况审计;基于网络旁路监控方式进行审计

入侵检测系统IDS:______;基于主机和基于网络两种;挂接在必经线路上;?

24.8网络安全

安全协议:PPTP(链路层)、________________

________________________________________________________________________

25其他知识

25.1标准

25.2标准

1、变更投资额超过批复10%,就要重新撰写可研报告;

·系统有很多参与者时,用例是捕获系统需求最好选择。

·有效团队建设直接结果就是建设成一个高效、运行良好的项目团队

·RUP每个阶段主要任务:初始阶段的目标是为系统建立商业案例并确定项目的边界。

细化阶段的目标是分析问题领域,建立健全的体系结构基础,编制项目计划,淘汰项目中最高风险的元素。

构建阶段,所有剩余的构件和应用程序功能被开发并集成为产品,所有的功能被详细测试。

交付阶段的重点是确保软件对最终用户是可用的。

·费用绩效指数(CPI)计算方法为挣值(EV)与实际费用(AC)之比。即: CPI = EV/AC。也可定义为:已完工作预算费用(BCWP)/已完工作实际费用(ACWP),其实际意义与EV/AC一样。

·应用系统常用保密技术:最小原则、防暴露、信息加密,物理保密;

·识别风险方法包括德尔菲法、头脑风暴法、检查表法、SWOT 技术、检查表和图解技术等。

(1)德尔菲技术。

德尔菲技术是众多专家就某一专题达成一致意见的一种方法。项目风险管理专家以匿名方式参与此项活动。主持人用问卷征询有关重要项目风险的见解,问卷的答案交回并汇总后,随即在专家之中传阅,请他们进一步发表意见。此项过程进行若干轮之后,就不难得出关于主要项目风险的一致看法。德尔菲技术有助于减少数据中的偏倚,并防止任何个人对结果不适当地产生过大的影响。

(2)头脑风暴法。

头脑风暴法的目的是取得一份综合的风险清单。可以以风险类别作为基础框架,然后再对风险进行分门别类,并进一步对其定义加以明确。

(3) SWOT 分析法。

SWOT 分析法是一种环境分析方法。所谓的SWOT,是英文Strength (优势)、Weakness (劣势)、Opportunity(机遇)和Threat(挑战)的简写。

(4)检查表。

检查表( Checldist)足管理中用来记录和整理数据的常用工具。检查表中所列都是历史上类似项目曾发生过的风险,是项目风险管理经验的结晶,对项目管理人员具有开阔思路、启发联想、抛砖引玉的作用。一个成熟的项目公司或项目组织要掌握丰富的风险识别检查表工具。

(5) 图解技术。 包括:

①因果图。又被称作石川图或鱼骨图,用于识别风险的成因。

②系统或过程流程图。显示系统的各要素之间如何相互联系以及因果传导机制。

③影响图。显示因果影响。

·PERT估算 最终估算结果=(悲观工期+乐观工期+4×最可能工期)/6

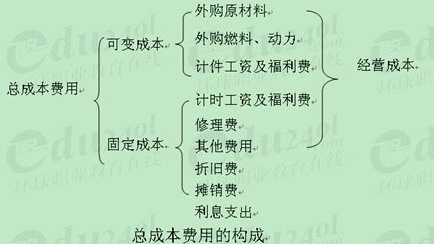

·固定成本与可变成本

固定成本:工资及福利、折旧费、摊销费

变动成本:外购原材料、外购燃料及动力、修理费、管理费用,财务费用,营业费用

·信息加密只是安全措施,不能保证信息的完整性。

题目解答

答案

构件(应用逻辑代码)、容器(构件的运行环境)、服务(应用服务器提供的各种功能接口) QQ、ICQ SSH 为建立在应用层和传输层基础上的安全协议。SSH 是专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。 POP3:电子邮件[20]第一个离线协议; ICMP:控制报文协议,传递控制信息,不传数据; IGMP:组播协议,用于向路由器报告组成员情况; SMTP:简单邮件传输协议,负责发送报告成功,不等于对方已接受; SNMP:简单网络管理协议[21]; 非对称密钥算法:RSA(公开密钥算法,加密密钥是公开) 数字签名算法 (不可逆、用于签名、身份验证、不可抵赖); 主动网络保护技术 安全套接层SSL(传输层)、IpSec(网络层); VPN对数据封包加密;SSH对数据加密;SSL是加密协议 FTP:不同操作系统之间传输文件; NAT:地址转换,私有地址向公有地址映射[22]; P2P:用户计算机直连; RC4加密算法(对称) 建筑群、设备间(机房)、垂直干线(楼层间)、管理、水平(楼层内)、工作区; 水平子系统采用星形 拓扑[23]; RJ45接头用量:m = 4*n+4*n*15% 交叉线:A端 568A、 B端 568B 实用性和先进性、安全可靠性、灵活性和可扩展型、标准化、经济性/投资保护、可管理性 实用性、开放性、先进性 可靠性、安全性、高效性、可扩展型

.