如果学校开设一家DIY手工艺制品店,你是否会经常去光顾?51-55 ADBCA56-60 AAADC关于DIY手工艺制品的消费调查61-65 DABCD标题:大学生究竟难在哪?—创业要迈五道坎2004年3月23日66-70 BDBAB(9)A.Java-prog B.Java-progC.ProgramJava-prog D.ProgramJava-prog________指可以不经著作权人许可,无需支付报酬,使用其作品:(10)A.合理使用B.许可使用C.强制许可使用D.法定许可使用两个自治系统[1](AS)之间使用的路由协议是________:(11)A.RIP B.OSPF C.BGP D.IGRP一个以太网[2]交换机[3],读取整个数据帧,对数据帧进行差错校验[4]后再转发出去,这种交换方式称为________________________(12)A.存储转发[5]交换B.直通交换C.无碎片交换D.无差错交换以下关于光纤通信的叙述中,正确的是________:(13)A.多模光纤[6]传输距离远,而单模光纤[7]传输距离近;B.多模光纤的价格便宜,而单模光纤的价格较贵;C.多模光纤的包层外径较粗,而单模光纤包层外径较细;D.多模光纤的纤芯较细,单模光纤的纤芯较粗。可以用数字信号[8]对模拟载波[9]的不同参量时行调制,下图所示的调制方式[10]称为________________________(14)A.ASK B.FSK C.PSK D.DPSK下图画出了曼彻斯特编码[11]和差分曼彻斯特编码[12]的波形图,实际传送的比特串为________________________。(15)A.10101100 B.01110010 C.01010011 D.10001101E1信道的速率是________________________,其中每个话音信道的数据速率是________________________(16)A.1.544Mb/s B.2.048Mb/s C.6.312Mb/s D.44.736Mb/s(17)A.56Kb/s B.64Kb/s C.128Kb/s D.2048Kb/s在各种xDSL技术中,能提供上下行信道非对称传输的是________________________(18)A.ADSL和HDSL B.ADSL和VDSL C.SDSL和VDSL D.SDSL和HDSL使用ADSL虚拟拨号接入方式中,需要在用户端安装________________________软件。(19)A.PPP B.PPPoE C.PPTP D.L2TPICMP协议属于TCP/IP网络中的________协议,ICMP报文封装在________包中传送。(20)A.数据链路[13]层B.网络层C.传输层[14]D.会话层(21)A.IP B.TCP C.UDPD.PPPARP表用于缓存设备的IP地址与MAC地址的对应关系,采用ARP表的好处是________________________(22)A.便于测试网络连接数B.减少网络维护工作量C.限制网络广播数量D.解决网络地址冲突下面有关边界网关协议[15]BGP4的描述中,不正确的是________________________。(23)A.BGP4网关向对等实体[16](Peer)发布可以到达的AS列表B.BGP4网关采用逐跳路由(hop-by-hop)模式发布自己使用的路由信息C.BGP4可以通过路由汇聚功能形成超级网络(Supernet)D.BGP4报文直接封装在IP数据报[17]中传送为了限制路由信息传播的范围,OSPF协议把网络划分成4种区域(Area),其中________________________的作用是连接各个区域的传输网络,________________________不接受本地自治系统之外的路由信息。(24)A.不完全存根区域B.标准区域C.主干区域D.存根区域(25)A.不完全存根区域B.标准区域C.主干区域D.存根区域POP3协议采用________________________模式,当客户机需要服务时,客户端软件(OutlookExpress或FoxMail)与POP3服务器建产________________________连接(26)A.Browser/Server B.Client/Server C.PeertoPeer D.PeertoServer(27)A.TCP B.UDP C.PHP D.IPSMTP服务器端使用的端口号默认为________________________(28)A.21 B.25 C.53 D.80下图为web站点的默认网站属性窗口,如果要设置用户对主页文件的读取权限,需要在________________________选项卡中进行配置。(29)A.网站B.主目录[18]C.文档D.HTTP头DHCP客户端启动时会向网络发出一个Dhcpdiscover包来请求IP地址,其源IP地址为________________________(30)A.192.168.01 B.0.0.0.0 C.255.255.255.0 D.255.255.255.255当使用时间到过达租约期的________________________时,DHCP客户端和DHCP服务器将更新租约。(31)A.50%B.75%C.87.5%D.100%在Linux中,某文件的访问权限信息为“-rwxr--r--”,以下对该文件的说明中,正确的是________________________(32)A.文件所有者有读.写和执行权限,其他用户没有读.写和执行权限B.文件所有者有读.写和执行权限,其他用户只有读权限C.文件所有者和其他用户都有读.写与执行权限D.文件所有者和其他用户都只有读和写权限在Linux中,更改用户口令的命令是________________________(33)A.PwdB.passwdC.koulingD.password在Linux中,目录“/proc”主要用于存放________________________。(34)A.设备文件B.命令文件C.配置文件D.进程和系统信息网络用户中只能接收但不能发送Email,不可能的原因是________________________(35)A.邮件服务器配置错误B.路由器端口的访问控制列表[19]设置为denypop3C.路由器端口的访问控制列表设置为denysmtpD.客户端代理设置错误配置FTP服务器的属性窗口如下图所示,默认情况下“本地路径”文本框中的值为________________________(36)A.c:inetpubwwwroot B.c:inetpubftproot C.c:wmpubliwwwroot D.c:wmpubliftproot在windows系统中,进行域名解析[20]时,客户端系统[21]会首先从本机的________________________文件中寻找域名对应的IP地址。在该文件中,默认情况下必须存在的一条记录是________________________。(37)A.hosts B.imhosts C.networks D.dnsfile(38)A.192.168.0.1 gateway B.224.0.0.0 multicast C.0.0.0.0 source D.127.0.0.0 localhost某网络拓扑结构[22]如下图所示:在主机host1的命令行窗口输入tracert www.abc.com命令后,得到如下结果:C:Documents and Settings User >tracert www.abc.com Tracing route to caelum.abc.com [208.30.101]Over a maximum of 30 hops:1 1ms 1ms<lms 119.215.67.2542 2ms 1ms 1ms 172.116.11.23 71ms 1ms 1ms 119.145.65.864 1ms 1ms 1ms 172.116.141.65 1ms 1ms 1ms 192.168.66.146 1ms 1ms <1ms 208.30.1.101 Trace complete则路由器router1 e0接口的IP地址为________________________,www.abc.com的IP地址为________________________(39)A.172.116.11.2 B.119.215.67.254 C.210.120.1.30 D.208.30.1.101(40)A.172.116.11.2 B.119.215.67.254 C.210.120.1.30 D.208.30.1.101某报文的长度是1000字节,利用MD5计算出来的报文摘要[23]长度是________________________位,利用SHA计算出来的报文长度是________________________位(41)A.64 B.128 C.256 D.160(42)A.64 B.128 C.256 D.160以下安全协议中,用来实现安全电子邮件[24]的协议是________________________(43)A.IPsecB.L2TPC.PGPD.PPTPKerberos由认证[25]服务器(AS)和票证授予服务器(TGS)两部分组成,当用户A通过Ketberos向服务器V请求服务时,认证过程如下图所示,图中①处为________________________,②处为________________________。此资源的内容来源-|||-此计算机上的目录⑪-|||-C 另一台计算机上的目录(L)-|||--FTP 站点目录-|||-本地路径(@)-|||-square 读取 ⑧)-|||-square (W)-|||-记记录方(y)-|||-目录列表样式-|||-CUNIX(R)(X)-|||-||SS-IIIS(g)(s)(44)A.KTGS(A1KS)B.KS(V1KAV)C.KV(A1KAV)D.KS(t)(45)A.KAV(t+1)B.KS(t+1)C.KS(t)D.KAV(t)公钥体系中,用户甲发送给用户乙的数据要用________________________进行加密。(46)A.甲的公钥B.甲的私钥C.乙的公钥D.乙的私钥RMON和SNMP的主要区别是________________________。(47)A.RMON只能提供单个设备的管理信息,而SNMP可以提供整个子网的管理信息B.RMON提供了整个子网的管理信息,而SNMP管理信息库只包含本地设备的管理信息C.RMON定义了远程网络的管理信息库,而SNMP只能提供本地网络的管理信息D.RMON只能提供本地网络的管理信息,而SNMP定义了远程网络的管理信息库SNMP采用UDP提供的数据报服务传递信息,这是由于________________________。(48)A.UDP比TCP更加可靠B.UDP数据报文可以比TCP数据报文大C.UDP是面向连接的传输方式D.UDP实现网络管理的效率较高在网络管理中要防止各种安全威胁。在SNMP中无法预防的安全威胁是________________________。(49)A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作D.消息泄露:SNMP引擎之间交换的信息被第三者偷听在windows的DOS窗口中键入命令C:>nslook>set type=ptr>21.151.91.165这个命令序列的作用是________________________(50)A.查询211.151.91.165的邮件服务器信息B.查询211.151.91.165到域名的映射C.查询211.151.91.165的资源记录类型D.显示查询211.151.91.165中各种可用的信息资源记录32位的IP地址可以划分为网络号和主机号两部分。以下地址中,________________________不能作为目标地址,________________________不能作为源地址。(51)A.0.0.0.0 B.127.0.0.1 C.10.0.0.1 D.192.168.0.255/24(52)A.0.0.0.0 B.127.0.0.1 C.10.0.0.1 D.192.168.0.255/24假设用户Q1有2000台主机,则必须给他分配________________________个C类网络,如果分配给用户Q1的超网号为200.9.64.0,则指定Q1的地址掩码为________________________;假设给另一用户Q2分配的C类网络号为200.9.64.0-200.9.31.0,如果路由器收到一个目标地址为11001000 00001001 01000011 00100001的数据报,则该数据报应送给用户________________________。(53)A.4B.8C.10D.16(54)A.255.255.255.0 B.255.255.250.0 C.255.255.248.0 D.255.255.240.0(55)A.Q1B.Q2C.Q1或Q2D.不可到达建筑物综合布线系统中工作区子系统是指________________________(56)A.由终端到信息插座之间的连线系统B.楼层接线间的配线架和线缆系统C.各楼层设备之间的互连系统D.连接各个建筑物的通信系统设有下面4条路由:196.34.129.0/24.196.34.130.0/24.196.34.132.0/24和196.34.133.0/24,如果进行路由汇聚,能覆盖这4条路由的地址是________________________(57)A.196.34.128.0/21B.196.34.128.0/22C.196.34.130.0/22 D.196.34.132.0/23IPv6地址33AB:0000:0000:CD30:0000:0000:0000:0000/60可以表示成各种简写形式,以下写法中正确的是________________________(58)A.33AB:0:0:CD30/60B.33AB:0:0:CD3/60C.33AB::CD30/60D.33AB::CD3/60配置路由器时,PC机的串行口与路由器的________________________相连,路由器与PC机串行口的通信的默认数据速率为________________________。(59)A.以太接口B.串行接口C.RJ-45端口D.console接口(60)A.2400b/sB.4800b/sC.9600b/sD.10Mb/s交换机命令SwitchA(VLAN)#vtppruming的作用是________________________(61)A退出VLAN配置模式B.删除一个VAANC.进入配置模式D.启动路由修剪功能以太网介质访问控制策略可以采用不同的监听算法,其中一种是:“一旦介质空闲就发送数据,假如介质忙,继续监听,直到介质空闲后立即发送数据”,这种算法称为________________________监听算法,该算法的主要特点是________________________。(62)A.1-坚持型B.非坚持型C.P.坚持型D.O-坚持型(63)A.介质利用率和冲突概率都低B.介质利用率和冲突概率都高C.介质利用率低且无法避免冲突D.介质利用率高且可以有效避免冲突采用CSMA/CD协议的基带总线,其段长为1000m,中间没有中继器,数据速率为10Mb/s,信号传播速度为200m/µs,为了保证在发送期间能够检测到冲突,则该网络上的最小帧长应为________________________比特。(64)A.50B.100C.150D.200以下属于万兆以太网物理层标准的是________________________。(65)A.IEEE802.3uB.IEEE802.3aC.IEEE802.3eD.IEEE802.3aeIEEE802.11采用了类似于802.3CSMA/CD协议,之所以不采用CSMA/CD协议的原因是________________________。(66)A.CSMA/CD协议的效率更高B.为了解决隐蔽终端问题C.CSMA/CD协议的开销更大D.为了引进其他业务无线局域网(WLAN)标准IEEE802.llg规定的最大数据速率是________________________。(67)A.1Mb/sB.11 Mb/sC.5 Mb/sD.54Mb/s大型局域网通常组织成分层结构(核心层.汇聚层和接入层),以下关于网络核心层的叙述中,正确的是________________________。

如果学校开设一家DIY手工艺制品店,你是否会经常去光顾?51-55 ADBCA

56-60 AAADC

关于DIY手工艺制品的消费调查61-65 DABCD

标题:大学生究竟难在哪?—创业要迈五道坎2004年3月23日66-70 BDBAB

(9)A.Java-prog\ B.\Java-prog\C.Program\Java-prog D.Program\Java-prog\

________指可以不经著作权人许可,无需支付报酬,使用其作品:

(10)A.合理使用B.许可使用C.强制许可使用D.法定许可使用

两个自治系统[1](AS)之间使用的路由协议是________:

(11)A.RIP B.OSPF C.BGP D.IGRP

一个以太网[2]交换机[3],读取整个数据帧,对数据帧进行差错校验[4]后再转发出去,这种交换方式称为________________________

(12)A.存储转发[5]交换B.直通交换C.无碎片交换D.无差错交换

以下关于光纤通信的叙述中,正确的是________:

(13)A.多模光纤[6]传输距离远,而单模光纤[7]传输距离近;

B.多模光纤的价格便宜,而单模光纤的价格较贵;

C.多模光纤的包层外径较粗,而单模光纤包层外径较细;

D.多模光纤的纤芯较细,单模光纤的纤芯较粗。

可以用数字信号[8]对模拟载波[9]的不同参量时行调制,下图所示的调制方式[10]称为________________________

(14)A.ASK B.FSK C.PSK D.DPSK

下图画出了曼彻斯特编码[11]和差分曼彻斯特编码[12]的波形图,实际传送的比特串为________________________。

(15)A.10101100 B.01110010 C.01010011 D.10001101

E1信道的速率是________________________,其中每个话音信道的数据速率是________________________

(16)A.1.544Mb/s B.2.048Mb/s C.6.312Mb/s D.44.736Mb/s

(17)A.56Kb/s B.64Kb/s C.128Kb/s D.2048Kb/s

在各种xDSL技术中,能提供上下行信道非对称传输的是________________________

(18)A.ADSL和HDSL B.ADSL和VDSL C.SDSL和VDSL D.SDSL和HDSL

使用ADSL虚拟拨号接入方式中,需要在用户端安装________________________软件。

(19)A.PPP B.PPPoE C.PPTP D.

L2TPICMP协议属于TCP/IP网络中的________协议,ICMP报文封装在________包中传送。

(20)A.数据链路[13]层B.网络层C.传输层[14]D.会话层

(21)A.IP B.TCP C.UDPD.PPP

ARP表用于缓存设备的IP地址与MAC地址的对应关系,采用ARP表的好处是________________________

(22)A.便于测试网络连接数B.减少网络维护工作量

C.限制网络广播数量D.解决网络地址冲突

下面有关边界网关协议[15]BGP4的描述中,不正确的是________________________。

(23)A.BGP4网关向对等实体[16](Peer)发布可以到达的AS列表

B.BGP4网关采用逐跳路由(hop-by-hop)模式发布自己使用的路由信息

C.BGP4可以通过路由汇聚功能形成超级网络(Supernet)

D.BGP4报文直接封装在IP数据报[17]中传送

为了限制路由信息传播的范围,OSPF协议把网络划分成4种区域(Area),其中________________________的作用是连接各个区域的传输网络,________________________不接受本地自治系统之外的路由信息。

(24)A.不完全存根区域B.标准区域C.主干区域D.存根区域

(25)A.不完全存根区域B.标准区域C.主干区域D.存根区域POP3协议采用________________________模式,当客户机需要服务时,客户端软件(OutlookExpress或FoxMail)与POP3服务器建产________________________连接

(26)A.Browser/Server B.Client/Server C.PeertoPeer D.PeertoServer

(27)A.TCP B.UDP C.PHP D.IP

SMTP服务器端使用的端口号默认为________________________

(28)A.21 B.25 C.53 D.80

下图为web站点的默认网站属性窗口,如果要设置用户对主页文件的读取权限,需要在________________________选项卡中进行配置。

(29)A.网站B.主目录[18]C.文档D.HTTP头

DHCP客户端启动时会向网络发出一个Dhcpdiscover包来请求IP地址,其源IP地址为________________________

(30)A.192.168.01 B.0.0.0.0 C.255.255.255.0 D.255.255.255.255当使用时间到过达租约期的________________________时,DHCP客户端和DHCP服务器将更新租约。

(31)A.50%B.75%C.87.5%D.100%

在Linux中,某文件的访问权限信息为“-rwxr--r--”,以下对该文件的说明中,正确的是________________________

(32)A.文件所有者有读.写和执行权限,其他用户没有读.写和执行权限

B.文件所有者有读.写和执行权限,其他用户只有读权限

C.文件所有者和其他用户都有读.写与执行权限

D.文件所有者和其他用户都只有读和写权限

在Linux中,更改用户口令的命令是________________________

(33)A.PwdB.passwdC.koulingD.password

在Linux中,目录“/proc”主要用于存放________________________。

(34)A.设备文件B.命令文件C.配置文件D.进程和系统信息

网络用户中只能接收但不能发送Email,不可能的原因是________________________

(35)A.邮件服务器配置错误

B.路由器端口的访问控制列表[19]设置为denypop3

C.路由器端口的访问控制列表设置为denysmtp

D.客户端代理设置错误

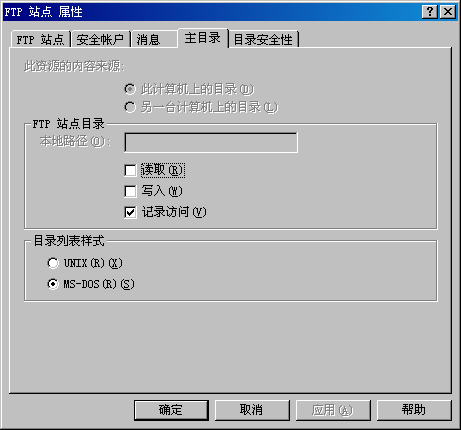

配置FTP服务器的属性窗口如下图所示,默认情况下“本地路径”文本框中的值为________________________

(36)A.c:\inetpub\wwwroot B.c:\inetpub\ftproot C.c:\wmpubli\wwwroot D.c:\wmpubli\ftproot

在windows系统中,进行域名解析[20]时,客户端系统[21]会首先从本机的________________________文件中寻找域名对应的IP地址。在该文件中,默认情况下必须存在的一条记录是________________________。

(37)A.hosts B.imhosts C.networks D.dnsfile

(38)A.192.168.0.1 gateway B.224.0.0.0 multicast C.0.0.0.0 source D.127.0.0.0 localhost

某网络拓扑结构[22]如下图所示:在主机host1的命令行窗口输入tracert www.abc.com命令后,得到如下结果:C:\Documents and Settings \User >

tracert www.abc.com Tracing route to caelum.abc.com [208.30.101]Over a maximum of 30 hops:1 1ms 1ms<lms 119.215.67.2542 2ms 1ms 1ms 172.116.11.23 71ms 1ms 1ms 119.145.65.864 1ms 1ms 1ms 172.116.141.65 1ms 1ms 1ms 192.168.66.146 1ms 1ms <1ms 208.30.1.101 Trace complete则路由器router1 e0接口的IP地址为________________________,www.abc.com的IP地址为________________________

(39)A.172.116.11.2 B.119.215.67.254 C.210.120.1.30 D.208.30.1.101(40)A.172.116.11.2 B.119.215.67.254 C.210.120.1.30 D.208.30.1.101某报文的长度是1000字节,利用MD5计算出来的报文摘要[23]长度是________________________位,利用SHA计算出来的报文长度是________________________位

(41)A.64 B.128 C.256 D.160

(42)A.64 B.128 C.256 D.160

以下安全协议中,用来实现安全电子邮件[24]的协议是________________________

(43)A.IPsecB.L2TPC.PGPD.PPTP

Kerberos由认证[25]服务器(AS)和票证授予服务器(TGS)两部分组成,当用户A通过Ketberos向服务器V请求服务时,认证过程如下图所示,图中①处为________________________,②处为________________________。

(44)A.KTGS(A1KS)B.KS(V1KAV)C.KV(A1KAV)D.KS(t)

(45)A.KAV(t+1)B.KS(t+1)C.KS(t)D.KAV(t)

公钥体系中,用户甲发送给用户乙的数据要用________________________进行加密。

(46)A.甲的公钥B.甲的私钥C.乙的公钥D.乙的私钥

RMON和SNMP的主要区别是________________________。

(47)A.RMON只能提供单个设备的管理信息,而SNMP可以提供整个子网的管理信息

B.RMON提供了整个子网的管理信息,而SNMP管理信息库只包含本地设备的管理信息

C.RMON定义了远程网络的管理信息库,而SNMP只能提供本地网络的管理信息

D.RMON只能提供本地网络的管理信息,而SNMP定义了远程网络的管理信息库

SNMP采用UDP提供的数据报服务传递信息,这是由于________________________。

(48)A.UDP比TCP更加可靠

B.UDP数据报文可以比TCP数据报文大

C.UDP是面向连接的传输方式

D.UDP实现网络管理的效率较高

在网络管理中要防止各种安全威胁。在SNMP中无法预防的安全威胁是________________________。

(49)A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作

B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息

C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作

D.消息泄露:SNMP引擎之间交换的信息被第三者偷听

在windows的DOS窗口中键入命令C:\>nslook>set type=ptr>21.151.91.165这个命令序列的作用是________________________(50)A.查询211.151.91.165的邮件服务器信息

B.查询211.151.91.165到域名的映射

C.查询211.151.91.165的资源记录类型

D.显示查询211.151.91.165中各种可用的信息资源记录

32位的IP地址可以划分为网络号和主机号两部分。以下地址中,________________________不能作为目标地址,________________________不能作为源地址。

(51)A.0.0.0.0 B.127.0.0.1 C.10.0.0.1 D.192.168.0.255/24

(52)A.0.0.0.0 B.127.0.0.1 C.10.0.0.1 D.192.168.0.255/24

假设用户Q1有2000台主机,则必须给他分配________________________个C类网络,如果分配给用户Q1的超网号为200.9.64.0,则指定Q1的地址掩码为________________________;假设给另一用户Q2分配的C类网络号为200.9.64.0-200.9.31.0,如果路由器收到一个目标地址为11001000 00001001 01000011 00100001的数据报,则该数据报应送给用户________________________。

(53)A.4B.8C.10D.16

(54)A.255.255.255.0 B.255.255.250.0 C.255.255.248.0 D.255.255.240.0(55)A.Q1B.Q2C.Q1或Q2D.不可到达

建筑物综合布线系统中工作区子系统是指________________________

(56)A.由终端到信息插座之间的连线系统

B.楼层接线间的配线架和线缆系统

C.各楼层设备之间的互连系统

D.连接各个建筑物的通信系统

设有下面4条路由:196.34.129.0/24.196.34.130.0/24.196.34.132.0/24和196.34.133.0/24,如果进行路由汇聚,能覆盖这4条路由的地址是________________________

(57)A.196.34.128.0/21B.196.34.128.0/22C.196.34.130.0/22 D.196.34.132.0/23IPv6地址33AB:0000:0000:CD30:0000:0000:0000:0000/60可以表示成各种简写形式,以下写法中正确的是________________________

(58)A.33AB:0:0:CD30/60B.33AB:0:0:CD3/60C.33AB::CD30/60D.33AB::CD3/60配置路由器时,PC机的串行口与路由器的________________________相连,路由器与PC机串行口的通信的默认数据速率为________________________。

(59)A.以太接口B.串行接口C.RJ-45端口D.console接口

(60)A.2400b/sB.4800b/sC.9600b/sD.10Mb/s

交换机命令SwitchA(VLAN)#vtppruming的作用是________________________

(61)A退出VLAN配置模式B.删除一个VAANC.进入配置模式D.启动路由修剪功能

以太网介质访问控制策略可以采用不同的监听算法,其中一种是:“一旦介质空闲就发送数据,假如介质忙,继续监听,直到介质空闲后立即发送数据”,这种算法称为________________________监听算法,该算法的主要特点是________________________。(62)A.1-坚持型B.非坚持型C.P.坚持型D.O-坚持型

(63)A.介质利用率和冲突概率都低

B.介质利用率和冲突概率都高

C.介质利用率低且无法避免冲突

D.介质利用率高且可以有效避免冲突

采用CSMA/CD协议的基带总线,其段长为1000m,中间没有中继器,数据速率为10Mb/s,信号传播速度为200m/µs,为了保证在发送期间能够检测到冲突,则该网络上的最小帧长应为________________________比特。

(64)A.50B.100C.150D.200

以下属于万兆以太网物理层标准的是________________________。

(65)A.IEEE802.3uB.IEEE802.3aC.IEEE802.3eD.IEEE802.3aeIEEE802.11采用了类似于802.3CSMA/CD协议,之所以不采用CSMA/CD协议的原因是________________________。

(66)A.CSMA/CD协议的效率更高B.为了解决隐蔽终端问题

C.CSMA/CD协议的开销更大D.为了引进其他业务

无线局域网(WLAN)标准IEEE802.llg规定的最大数据速率是________________________。

(67)A.1Mb/sB.11 Mb/sC.5 Mb/sD.54Mb/s

大型局域网通常组织成分层结构(核心层.汇聚层和接入层),以下关于网络核心层的叙述中,正确的是________________________。

题目解答

答案

(10) (11) (1 2 ) (13) ( 14 ) ( 15 ) ( 16 ) ( 17 ) ( 18 ) ( 19 ) ( 20 ) ( 21) ( 22 ) ( 23 ) ( 24 ) ( 25 ) ( 26 ) ( 27 ) ( 28 ) ( 29 ) ( 30 ) ( 31 ) ( 32 ) ( 33 ) ( 34 ) ( 35 ) ( 36 ) ( 37 ) ( 38 ) ( 39 ) ( 40 ) ( 41 ) ( 42 ) ( 43 ) ( 44 ) ( 45 ) ( 46 ) ( 47 ) ( 48 ) ( 49 ) ( 50 ) ( 51 ) ( 52 ) ( 53 ) ( 54 ) ( 55 ) ( 56 ) ( 57 ) ( 58 ) ( 59 ) ( 60 ) ( 61 ) ( 62 ) ( 63 ) ( 64 ) ( 65 ) ( 66 ) ( 67 ) ( 68 )