荣晓华、孙喜林《消费者行为学》东北财经大学出版社 2003年2月 (75)A.packet B.value C.service D.ParagraphB.软件概要设计C.软件详细设计D.软件模块集成某公司有4百万元资金用于甲、乙、丙三厂追加投资。不同的厂获得不同的投资款后的效益见下表。适当分配投资(以百万元为单位)可以获得的最大的总效益为(9)百万元。(9)A.15.1 B.15.6 C.16.4 D 16.9M公司购买了N画家创作的一幅美术作品原件。M公司未经N画家的许可,擅自将这幅美术作品作为商标注册,并大量复制用于该公司的产品上。M公司的行为侵犯了N画家的(10)。(10)A.著作权B.发表权C.商标权D.展览权数据封装的正确顺序是(11)。A. 数据、帧、分组、段、比特 B. 段、数据、分组、帧、比特 C. 数据、段、分组、帧、比特 D. 数据、段、帧、分组、比特 E. PPP中NCP的功能是(12)。 F. 建立链路 G. 封装多种协议 把分组转变成信元 建立连接 采用交换机进行局域网微分段的作用是(13)。 增加广播域 减少网络分段 增加冲突域 进行VLAN间转接 STP)中,收敛的定义是指(14)。 所有端口都转换到阻塞状态 所有端口都转换到辖发状态 所有端口都处于转发状态或侦听状态. 所有端口都处于转发状态或阻塞状态 RIPv1l与RIPv2的区别是(15). RIPvl的最大跳数是16,而RIPv2的最大跳数为32 RIPvl是有类别的,而RIPv2是无类别的 RIPvl用跳数作为度量值,而RIPv2用跳数和带宽作为度量值 RIPvl不定期发送路由更新,而RIPv2周期性发送路由更新 IETF定义的区分服务(DiffServ)要求每个IP分组都要根据IPv4协议头中的(16)字段加上一个DS码点,然后内部路由器根据DS码点的值对分组进行调度和转发。 数据报生存期 服务类型 段偏置值 源地址 IPv6无状态自动配置过程中,主机将其(17)附加在地址前缀1111 1110 10之后,产生一个链路本地地址。 IPv4地址 MAC地址 主机名 随机产生的字符串 拨号连接封装类型的开放标准是(18)。 SLIP CHAP C.PPP D.HDLC SU/DSU属于(19)设备。 DTE DCE CO CPE VLAN之间的通信。 路由器 网桥 变换机 集线器 S时,会发生的情况是(21)。 该AS在路径属性列表中看到自己的号码,从而拒绝接收这条路由 边界路由器把该路由传送到这个AS中的其他路由器 该路由将作为一条外部路由传送给同一AS中的其他路由器 边界路由器从AS路径列表中删除自己的AS号码并重新发布路由 如果管理距离为1 5,则(22)。 这是一条静态路由 这是一台直连设备 该条路由信息比较可靠 该路由代价较小 OSPF网络由3个区域组成。在这些路由器中,漏于主干路由器的是(23),属于区域边界路由器(ABR)钓是(24),属于自治系统边界路由器(ASBR)的是(25)。 主干区域0 区域2-|||-区域1 主干区域0 区域2-|||-R5-|||-Rí-|||-R4-|||-R2 R7-|||-R8-|||-R3-|||-R6 R1 R2 R5 R8 R3 R5 R7 R8 R2 R3 R6 R8 网络应用需要考虑实时性,以下网络服务中实时性要求最高的是(26) 基于SNMP协议的网管服务 视频点播服务 邮件服务 Web服务 某网络的地址是202.117.0.0,其中包含4000台主机,指定给该网络的合理子网掩码是(27),下面选项中,不属于这个网络的地址是(28)。 255.255.240.0 255.255.248.0 255:255.252.0 255.255.255.0 202.117.0.1 202.117.1.254 202.117 15.2 202.117.16.113 在大型网络中,为了有效减少收敛时间,可以采用的路由协议配置方法是(29)。 为存根网络配置静态路 增加路由器的内存和处理能力 所有路由器都配置成静态路由 减少路由器之间的跳步数 Web服务器之间需要建立一条TCP连接,该连接中客户端使用的端口是(30)。 21 25 80 D.大于1 024的高端 NS资源记录(31)定义了区域的反向搜索。 PTR NS MX 辅助域名服务器在(32)时进行域名解析。 本地缓存解析不到结果 主域名服务器解析不到结果 转发域名服务器不工作 主域名服务器不工作 PC1得到的解析结果一直错误,造成该现象的原因是(33)。 PC1的hosts文件存在错误记录 主域名服务器解析出错 PC1本地缓存出现错误记录 该网站授权域名服务器出现错误记录 HCP服务器进行口地址自动分配。下列DHCP报文中,由客户机发送给服务器的是(34)。 DhcpDiscover DhcpOffer DhcpNack DhcpAck SNMP管理中,无法防范的安全威胁是(35)。 篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作 通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息 假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作 截获:未经授权的用户截获信息,再生信息发送接收方 假设有一个局域网,管理站每15分钟轮询被管理设备一次,一次查询访问需要的时间是200ms,则管理站最多可支持(36)个网络设备。 400 4000 4500 5000 在网络的分层设计模型中,对核心层工作规程的建议是(37)。 要进行数据压缩以提高链路的利用率 尽量避免使用访问控制链路利用率 可以允许最终用户直接访问 尽量避免冗余连接 ceroute的作用是(38)。 测试链路协议是否正常运行 检查目标网络是否出现在路由表中 显示分组到达目标网络的过程中经过的所有路由器 检验动态路由协议是否正常工作 IS-IS协议。 分支办公室 SOHO 互联网接入服务提供商 PSTN 使用(40)方式可以阻止从路由器接口发送路由更新信息。 重发布 路由归纳 被动接口 默认网关 RP病毒的攻击,为临时解决故障,可将网关IP地址与其MAC绑定,正确的命令是(41)。 192.168.16.254 00-22-aa-00-22--aa arp-d 192.168.16.254 00-22-aa-00-22-aa arp-r 192.168.16.254 00-22-aa-00-22-aa arp-s 192.168.16.254 00-22-aa-00-22-aa 数字签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的算法为(42),对摘要进行加密的算法为(43). DES 3DES MD5 RSA DES 3DES MD5 D.RSA ES加密算法的密钥长度为56位,三重DES的密钥长度为是(44)位。 168 128 112 56 PGP提供的是(45)安全。 物理层 网络层 传输层 应用层 流量分析属于(46)方式。 被动攻击 主动攻击 物理攻击 分发攻击 P,密文为C,密钥为K,生成的密钥流为KS,若用流加密算法,(47)是正确的。 C=P?KS C=P⊙KS C=PKS C=PKS(mod K) SAN网络包含了(50)。 分布于不同数据中心的存储系统均处于工作状态。两套存储系统承载相同的前端业务,且互为热备,同时承担生产和灾备服务 存储双活是数据中心双活的重要基础,数据存储的双活通过使用虚拟卷镜像与节点分离两个核心功能来实现 双活数据中心不仅要实现存储的双活,而且要考虑存储、网络、数据库、服务器、应用等各层面上实现双活 在双活解决方案中,两项灾备关键指标RPO(业务系统所能容忍的数据丢失量)和RTO(所能容忍的业务停止服务的最长时间),均趋于1 负载均衡与故障接管 采用多台设备构建冗余网络 基于应用/主机卷管理,借助第三方软件实现,如Veritas Volume Replicator(VVR)、Oracle DataGrtard等 两个存储引擎同时处于工作状态,出现故障瞬闯切换 数据库服务器到存储阵列网络、存储阵列之间的双活复制网络、光纤交换机的规划。 存储仲裁网络、存储阵列之间的双活复制网络、‘j光纤交换机的规划 存储阵列之间的双活复制网络、光纤交换机、数据库私有网络的规划 核心交换机与接入交换机、存储阵列之间的双活复制网络、数据库服务器到存储阵列网络的规划 网络生命周期各个阶段均需产生相应的文档。下面的选项中,属于需求规范阶段文档的是(51)。 网络IP地址分配方案 设备列表清单 集中访谈的信息资料 网络内部的通信流量分布 网络系统设计过程中,需求分析阶段的任务是(52)。 依据逻辑网络设计的要求,确定设备的具体物理分布和运行环境 分析现有网络和新网络的各类资源分布,掌握网络所处的状态 粮据需求规范和通信规范,实施资源分配和安全规划 理解网络应该具有的功能和性能,最终设计出符合用户需求的网络 PC1无法访问域名为的网站,而其他主机访问正常,在PC1上执行ping命令时有如下所示的信息: gt;ping Pinging [202.117.112.36]with 32 bytes of data: Reply from 202.117.112.36:Destination net unreachable. Reply from 202.117.112.36:Destination net unreachable. Reply from 202.117.1 12.36:Destination net unreachable. Reply from 202.1 17.112.36:Destination net unreachable. Ping statistics for 202.117.112.36: Packets:Sent=4,Received=4,Lost=O(0%loss), pproximate round trip tunes in milli-seconds: Minimum=0ms,Maximum=0ms,Average=0ms 造成该现象可能的原因是(53)。 DNS服务器故障 PC1上TCP/lP协议故障 遭受了ACL拦截 PC1上hternet属性参数设置错误 IP地址可以采用静态地址或动态地址方案。以下关于两种地址分配方案的叙述中,正确的是(54)。 WLAN中的终端设备采用静态地址分配 路由器、交换机等连网设备适合采用动态IP地址 各种服务器设备适合采用静态IP地址分配方案 学生客户机采用静态印地址 某企业采用防火墙保护内部网络安全。与外网的连接丢包严重,网络延迟高,且故障持续时间有2周左右。技术人员采用如下步骤进行故障检测:

荣晓华、孙喜林《消费者行为学》东北财经大学出版社 2003年2月 (75)A.packet B.value C.service D.Paragraph

B.软件概要设计

C.软件详细设计

D.软件模块集成

某公司有4百万元资金用于甲、乙、丙三厂追加投资。不同的厂获得不同的投资款后的效益见下表。适当分配投资(以百万元为单位)可以获得的最大的总效益为(9)百万元。

(9)A.15.1 B.15.6 C.16.4 D 16.9

M公司购买了N画家创作的一幅美术作品原件。M公司未经N画家的许可,擅自将这幅美术作品作为商标注册,并大量复制用于该公司的产品上。M公司的行为侵犯了N画家的(10)。

(10)A.著作权B.发表权C.商标权D.展览权

数据封装的正确顺序是(11)。

A. 数据、帧、分组、段、比特B. 段、数据、分组、帧、比特

C. 数据、段、分组、帧、比特

D. 数据、段、帧、分组、比特

E. PPP中NCP的功能是(12)。

F. 建立链路

G. 封装多种协议

把分组转变成信元

建立连接

采用交换机进行局域网微分段的作用是(13)。

增加广播域

减少网络分段

增加冲突域

进行VLAN间转接

STP)中,收敛的定义是指(14)。

所有端口都转换到阻塞状态

所有端口都转换到辖发状态

所有端口都处于转发状态或侦听状态.

所有端口都处于转发状态或阻塞状态

RIPv1l与RIPv2的区别是(15).

RIPvl的最大跳数是16,而RIPv2的最大跳数为32

RIPvl是有类别的,而RIPv2是无类别的

RIPvl用跳数作为度量值,而RIPv2用跳数和带宽作为度量值

RIPvl不定期发送路由更新,而RIPv2周期性发送路由更新

IETF定义的区分服务(DiffServ)要求每个IP分组都要根据IPv4协议头中的(16)字段加上一个DS码点,然后内部路由器根据DS码点的值对分组进行调度和转发。

数据报生存期

服务类型

段偏置值

源地址

IPv6无状态自动配置过程中,主机将其(17)附加在地址前缀1111 1110 10之后,产生一个链路本地地址。

IPv4地址

MAC地址

主机名

随机产生的字符串

拨号连接封装类型的开放标准是(18)。

SLIP

CHAP C.PPP D.HDLC

SU/DSU属于(19)设备。

DTE

DCE

CO

CPE

VLAN之间的通信。

路由器

网桥

变换机

集线器

S时,会发生的情况是(21)。

该AS在路径属性列表中看到自己的号码,从而拒绝接收这条路由

边界路由器把该路由传送到这个AS中的其他路由器

该路由将作为一条外部路由传送给同一AS中的其他路由器

边界路由器从AS路径列表中删除自己的AS号码并重新发布路由

如果管理距离为1 5,则(22)。

这是一条静态路由

这是一台直连设备

该条路由信息比较可靠

该路由代价较小

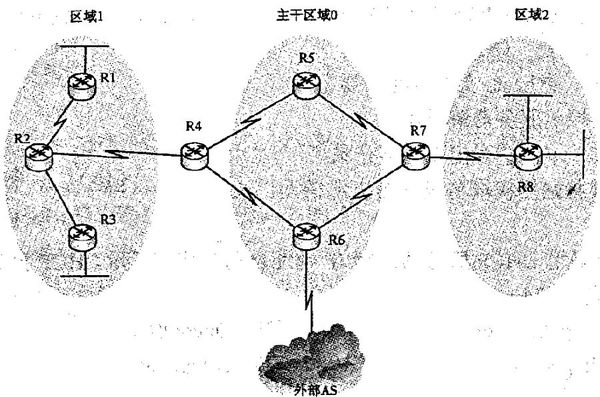

OSPF网络由3个区域组成。在这些路由器中,漏于主干路由器的是(23),属于区域边界路由器(ABR)钓是(24),属于自治系统边界路由器(ASBR)的是(25)。

R1

R2

R5

R8

R3

R5

R7

R8

R2

R3

R6

R8

网络应用需要考虑实时性,以下网络服务中实时性要求最高的是(26)

基于SNMP协议的网管服务

视频点播服务

邮件服务

Web服务

某网络的地址是202.117.0.0,其中包含4000台主机,指定给该网络的合理子网掩码是(27),下面选项中,不属于这个网络的地址是(28)。

255.255.240.0

255.255.248.0

255:255.252.0

255.255.255.0

202.117.0.1

202.117.1.254

202.117 15.2

202.117.16.113

在大型网络中,为了有效减少收敛时间,可以采用的路由协议配置方法是(29)。

为存根网络配置静态路

增加路由器的内存和处理能力

所有路由器都配置成静态路由

减少路由器之间的跳步数

Web服务器之间需要建立一条TCP连接,该连接中客户端使用的端口是(30)。

21

25

80 D.大于1 024的高端

NS资源记录(31)定义了区域的反向搜索。

PTR

NS

MX

辅助域名服务器在(32)时进行域名解析。

本地缓存解析不到结果

主域名服务器解析不到结果

转发域名服务器不工作

主域名服务器不工作

PC1得到的解析结果一直错误,造成该现象的原因是(33)。

PC1的hosts文件存在错误记录

主域名服务器解析出错

PC1本地缓存出现错误记录

该网站授权域名服务器出现错误记录

HCP服务器进行口地址自动分配。下列DHCP报文中,由客户机发送给服务器的是(34)。

DhcpDiscover

DhcpOffer

DhcpNack

DhcpAck

SNMP管理中,无法防范的安全威胁是(35)。

篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作

通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息

假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作

截获:未经授权的用户截获信息,再生信息发送接收方

假设有一个局域网,管理站每15分钟轮询被管理设备一次,一次查询访问需要的时间是200ms,则管理站最多可支持(36)个网络设备。

400

4000

4500

5000

在网络的分层设计模型中,对核心层工作规程的建议是(37)。

要进行数据压缩以提高链路的利用率

尽量避免使用访问控制链路利用率

可以允许最终用户直接访问

尽量避免冗余连接

ceroute的作用是(38)。

测试链路协议是否正常运行

检查目标网络是否出现在路由表中

显示分组到达目标网络的过程中经过的所有路由器

检验动态路由协议是否正常工作

IS-IS协议。

分支办公室

SOHO

互联网接入服务提供商

PSTN

使用(40)方式可以阻止从路由器接口发送路由更新信息。

重发布

路由归纳

被动接口

默认网关

RP病毒的攻击,为临时解决故障,可将网关IP地址与其MAC绑定,正确的命令是(41)。

192.168.16.254 00-22-aa-00-22--aa

arp-d 192.168.16.254 00-22-aa-00-22-aa

arp-r 192.168.16.254 00-22-aa-00-22-aa

arp-s 192.168.16.254 00-22-aa-00-22-aa

数字签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的算法为(42),对摘要进行加密的算法为(43).

DES

3DES

MD5

RSA

DES

3DES

MD5 D.RSA

ES加密算法的密钥长度为56位,三重DES的密钥长度为是(44)位。

168

128

112

56

PGP提供的是(45)安全。

物理层

网络层

传输层

应用层

流量分析属于(46)方式。

被动攻击

主动攻击

物理攻击

分发攻击

P,密文为C,密钥为K,生成的密钥流为KS,若用流加密算法,(47)是正确的。

C=P?KS

C=P⊙KS

C=PKS

C=PKS(mod K)

SAN网络包含了(50)。

分布于不同数据中心的存储系统均处于工作状态。两套存储系统承载相同的前端业务,且互为热备,同时承担生产和灾备服务

存储双活是数据中心双活的重要基础,数据存储的双活通过使用虚拟卷镜像与节点分离两个核心功能来实现

双活数据中心不仅要实现存储的双活,而且要考虑存储、网络、数据库、服务器、应用等各层面上实现双活

在双活解决方案中,两项灾备关键指标RPO(业务系统所能容忍的数据丢失量)和RTO(所能容忍的业务停止服务的最长时间),均趋于1

负载均衡与故障接管

采用多台设备构建冗余网络

基于应用/主机卷管理,借助第三方软件实现,如Veritas Volume Replicator(VVR)、Oracle DataGrtard等

两个存储引擎同时处于工作状态,出现故障瞬闯切换

数据库服务器到存储阵列网络、存储阵列之间的双活复制网络、光纤交换机的规划。

存储仲裁网络、存储阵列之间的双活复制网络、‘j光纤交换机的规划

存储阵列之间的双活复制网络、光纤交换机、数据库私有网络的规划

核心交换机与接入交换机、存储阵列之间的双活复制网络、数据库服务器到存储阵列网络的规划

网络生命周期各个阶段均需产生相应的文档。下面的选项中,属于需求规范阶段文档的是(51)。

网络IP地址分配方案

设备列表清单

集中访谈的信息资料

网络内部的通信流量分布

网络系统设计过程中,需求分析阶段的任务是(52)。

依据逻辑网络设计的要求,确定设备的具体物理分布和运行环境

分析现有网络和新网络的各类资源分布,掌握网络所处的状态

粮据需求规范和通信规范,实施资源分配和安全规划

理解网络应该具有的功能和性能,最终设计出符合用户需求的网络

PC1无法访问域名为的网站,而其他主机访问正常,在PC1上执行ping命令时有如下所示的信息:

gt;ping

Pinging [202.117.112.36]with 32 bytes of data:

Reply from 202.117.112.36:Destination net unreachable.

Reply from 202.117.112.36:Destination net unreachable.

Reply from 202.117.1 12.36:Destination net unreachable.

Reply from 202.1 17.112.36:Destination net unreachable.

Ping statistics for 202.117.112.36:

Packets:Sent=4,Received=4,Lost=O(0%loss),

pproximate round trip tunes in milli-seconds:

Minimum=0ms,Maximum=0ms,Average=0ms

造成该现象可能的原因是(53)。

DNS服务器故障

PC1上TCP/lP协议故障

遭受了ACL拦截

PC1上hternet属性参数设置错误

IP地址可以采用静态地址或动态地址方案。以下关于两种地址分配方案的叙述中,正确的是(54)。

WLAN中的终端设备采用静态地址分配

路由器、交换机等连网设备适合采用动态IP地址

各种服务器设备适合采用静态IP地址分配方案

学生客户机采用静态印地址

某企业采用防火墙保护内部网络安全。与外网的连接丢包严重,网络延迟高,且故障持续时间有2周左右。技术人员采用如下步骤进行故障检测:

题目解答

答案

A.数据、帧、分组、段、比特 B.段、数据、分组、帧、比特 C.数据、段、分组、帧、比特 D.数据、段、帧、分组、比特 点对点协议PPP中NCP的功能是(12)。 A.建立链路 B.封装多种协议 C.把分组转变成信元 D.建立连接 采用交换机进行局域网微分段的作用是(13)。 A.增加广播域B.减少网络分段 C.增加冲突域D.进行VLAN间转接 在生成树协议(STP)中,收敛的定义是指(14)。 A.所有端口都转换到阻塞状态 B.所有端口都转换到辖发状态 C.所有端口都处于转发状态或侦听状态. D.所有端口都处于转发状态或阻塞状态 RIPv1l与RIPv2的区别是(15). A.RIPvl的最大跳数是16,而RIPv2的最大跳数为32 B.RIPvl是有类别的,而RIPv2是无类别的 C.RIPvl用跳数作为度量值,而RIPv2用跳数和带宽作为度量值 D.RIPvl不定期发送路由更新,而RIPv2周期性发送路由更新 IETF定义的区分服务(DiffServ)要求每个IP分组都要根据IPv4协议头中的(16)字段加上一个DS码点,然后内部路由器根据DS码点的值对分组进行调度和转发。 A.数据报生存期 B.服务类型 C.段偏置值 D.源地址 在IPv6无状态自动配置过程中,主机将其(17)附加在地址前缀1111 1110 10之后,产生一个链路本地地址。 A.IPv4地址 B.MAC地址 C.主机名 D.随机产生的字符串 拨号连接封装类型的开放标准是(18)。 A.SLIP B.CHAP C.PPP D.HDLC CSU/DSU属于(19)设备。 A.DTE B.DCE C.CO D.CPE (20)用于VLAN之间的通信。 A.路由器B.网桥C变换机D.集线器 当一条路由被发布到它所起源的AS时,会发生的情况是(21)。 A.该AS在路径属性列表中看到自己的号码,从而拒绝接收这条路由 B.边界路由器把该路由传送到这个AS中的其他路由器 C.该路由将作为一条外部路由传送给同一AS中的其他路由器 D.边界路由器从AS路径列表中删除自己的AS号码并重新发布路由 如果管理距离为1 5,则(22)。 A.这是一条静态路由 B.这是一台直连设备 C.该条路由信息比较可靠 D.该路由代价较小 下图所示的OSPF网络由3个区域组成。在这些路由器中,漏于主干路由器的是(23),属于区域边界路由器(ABR)钓是(24),属于自治系统边界路由器(ASBR)的是(25)。 word/media/image2.jpeg (23)A.R1 B.R2 C.R5 D.R8 (24)A.R3 B.R5 C.R7 D.R8 (25)A.R2 B.R3 C.R6 D.R8 网络应用需要考虑实时性,以下网络服务中实时性要求最高的是(26) (26)A.基于SNMP协议的网管服务 B.视频点播服务 C.邮件服务 D.Web服务 某网络的地址是202.117.0.0,其中包含4000台主机,指定给该网络的合理子网掩码是(27),下面选项中,不属于这个网络的地址是(28)。 (27)A.255.255.240.0 B.255.255.248.0 C.255:255.252.0 D.255.255.255.0 (28)A.202.117.0.1 B.202.117.1.254 C.202.117 15.2 D.202.117.16.113 在大型网络中,为了有效减少收敛时间,可以采用的路由协议配置方法是(29)。 (29)A.为存根网络配置静态路 B.增加路由器的内存和处理能力 C.所有路由器都配置成静态路由 D.减少路由器之间的跳步数 (30)浏览网页时浏览器与Web服务器之间需要建立一条TCP连接,该连接中客户端使用的端口是(30)。 A.21 B.25 C.80 D.大于1 024的高端 DNS资源记录(31)定义了区域的反向搜索。 (31)A.SOA B.PTR C.NS D.MX 辅助域名服务器在(32)时进行域名解析。 (32)A.本地缓存解析不到结果 B.主域名服务器解析不到结果 C.转发域名服务器不工作 D.主域名服务器不工作 某网络中在对某网站进行域名解析时,只有客户机PC1得到的解析结果一直错误,造成该现象的原因是(33)。 (33)A.PC1的hosts文件存在错误记录 B.主域名服务器解析出错 C.PC1本地缓存出现错误记录 D.该网站授权域名服务器出现错误记录 某单位采用DHCP服务器进行口地址自动分配。下列DHCP报文中,由客户机发送给服务器的是(34)。 (34)A.DhcpDiscover B.DhcpOffer C.DhcpNack D.DhcpAck 在网络管理中要防范各种安全威胁。在SNMP管理中,无法防范的安全威胁是(35)。 (35)A.篡改管理信息:通过改变传输中的SNMP报文实施未经授权的管理操作 B.通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息 C.假冒合法用户:未经授权的用户冒充授权用户,企图实施管理操作 D.截获:未经授权的用户截获信息,再生信息发送接收方 假设有一个局域网,管理站每15分钟轮询被管理设备一次,一次查询访问需要的时间是200ms,则管理站最多可支持(36)个网络设备。 (36)A.400 B.4000 C.4500 D.5000 在网络的分层设计模型中,对核心层工作规程的建议是(37)。 (37)A.要进行数据压缩以提高链路的利用率 B.尽量避免使用访问控制链路利用率 C.可以允许最终用户直接访问 D.尽量避免冗余连接 网络命令traceroute的作用是(38)。 (38)A.测试链路协议是否正常运行 B.检查目标网络是否出现在路由表中 C.显示分组到达目标网络的过程中经过的所有路由器 D.检验动态路由协议是否正常工作 (39)网络最有可能使用IS-IS协议。 (39)A.分支办公室 B.SOHO C.互联网接入服务提供商 D.PSTN 使用(40)方式可以阻止从路由器接口发送路由更新信息。 (40)A.重发布 B.路由归纳 C.被动接口 D.默认网关 某计算机遭到ARP病毒的攻击,为临时解决故障,可将网关IP地址与其MAC绑定,正确的命令是(41)。 (41)A.arp-a 192.168.16.254 00-22-aa-00-22--aa B.arp-d 192.168.16.254 00-22-aa-00-22-aa C.arp-r 192.168.16.254 00-22-aa-00-22-aa D.arp-s 192.168.16.254 00-22-aa-00-22-aa 数字签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的算法为(42),对摘要进行加密的算法为(43). (42)A.DES B.3DES C.MD5 D.RSA (43)A.DES B.3DES C.MD5 D.RSA DES加密算法的密钥长度为56位,三重DES的密钥长度为是(44)位。 (44)A.168 B.128 C.112 D.56 PGP提供的是(45)安全。 (45)A.物理层B.网络层C.传输层D.应用层 流量分析属于(46)方式。 (46)A.被动攻击B.主动攻击C.物理攻击D.分发攻击 明文为P,密文为C,密钥为K,生成的密钥流为KS,若用流加密算法,(47)是正确的。 (47)A.C=P?KS B.C=P⊙KS C.C=PKS D.C=PKS(mod K) 自然灾害严重威胁数据的安全,存储灾备是网络规划与设计中非常重要的环节。传统的数据中心存储灾备一般采用主备模式,存在资源利用效率低、可用性差、出现故障停机时间长、数据恢复慢等问题。双活数据中心的出现解决了传统数据中心的弊端,成为数据中心建设的趋势。某厂商提供的双活数据中心解决方案中,双活数据中心架构分为主机层、网络层和存储层。对双活数据中心技术的叙述中,错误的是(48);在双活数据中心,存储层需要实现的功能是(49);在进行双活数据中心网络规划时,SAN网络包含了(50)。 (48)A.分布于不同数据中心的存储系统均处于工作状态。两套存储系统承载相同的前端业务,且互为热备,同时承担生产和灾备服务 B.存储双活是数据中心双活的重要基础,数据存储的双活通过使用虚拟卷镜像与节点分离两个核心功能来实现 C.双活数据中心不仅要实现存储的双活,而且要考虑存储、网络、数据库、服务器、应用等各层面上实现双活 D.在双活解决方案中,两项灾备关键指标RPO(业务系统所能容忍的数据丢失量)和RTO(所能容忍的业务停止服务的最长时间),均趋于1 (49)A.负载均衡与故障接管 B.采用多台设备构建冗余网络 C.基于应用/主机卷管理,借助第三方软件实现,如Veritas Volume Replicator(VVR)、Oracle DataGrtard等 D.两个存储引擎同时处于工作状态,出现故障瞬闯切换 (50)A.数据库服务器到存储阵列网络、存储阵列之间的双活复制网络、光纤交换机的规划。 B.存储仲裁网络、存储阵列之间的双活复制网络、‘j光纤交换机的规划 C.存储阵列之间的双活复制网络、光纤交换机、数据库私有网络的规划 D.核心交换机与接入交换机、存储阵列之间的双活复制网络、数据库服务器到存储阵列网络的规划 网络生命周期各个阶段均需产生相应的文档。下面的选项中,属于需求规范阶段文档的是(51)。 (51)A.网络IP地址分配方案 B.设备列表清单 C.集中访谈的信息资料 D.网络内部的通信流量分布 网络系统设计过程中,需求分析阶段的任务是(52)。 (52)A.依据逻辑网络设计的要求,确定设备的具体物理分布和运行环境 B.分析现有网络和新网络的各类资源分布,掌握网络所处的状态 C.粮据需求规范和通信规范,实施资源分配和安全规划 D.理解网络应该具有的功能和性能,最终设计出符合用户需求的网络 某网络中PC1无法访问域名为的网站,而其他主机访问正常,在PC1上执行ping命令时有如下所示的信息: C:gt;ping Pinging [202.117.112.36]with 32 bytes of data: Reply from 202.117.112.36:Destination net unreachable. Reply from 202.117.112.36:Destination net unreachable. Reply from 202.117.1 12.36:Destination net unreachable. Reply from 202.1 17.112.36:Destination net unreachable. Ping statistics for 202.117.112.36: Packets:Sent=4,Received=4,Lost=O(0%loss), Approximate round trip tunes in milli-seconds: Minimum=0ms,Maximum=0ms,Average=0ms 造成该现象可能的原因是(53)。 (53)A.DNS服务器故障 B.PC1上TCP/lP协议故障 C.遭受了ACL拦截 D.PC1上hternet属性参数设置错误 在网络中分配IP地址可以采用静态地址或动态地址方案。以下关于两种地址分配方案的叙述中,正确的是(54)。 (54)A.WLAN中的终端设备采用静态地址分配 B.路由器、交换机等连网设备适合采用动态IP地址 C.各种服务器设备适合采用静态IP地址分配方案 D.学生客户机采用静态印地址 某企业采用防火墙保护内部网络安全。与外网的连接丢包严重,网络延迟高,且故障持续时间有2周左右。技术人员采用如下步骤进行故障检测: